Section Headline

ICT-SECURITY

VEILIG VOORUIT ZONDER ZORGEN OVER SECURITY

Het belang van een robuuste cyberbeveiliging is nog nooit zo cruciaal geweest. Risico's nemen toe en de impact op bedrijfscontinuïteit is reëel. IRIS one zorgt met ICT-security voor rust en controle door alle bedrijfsonderdelen optimaal te beveiligen. Veiligheid is geen luxe, maar een noodzaak voor vooruitgang.

ADVIES AANVRAGEN

Waarom goede ICT-security steeds belangrijker wordt

Je medewerkers, partners en klanten vertrouwen erop dat de informatie die ze delen veilig is. Bedrijven zoeken daarom steeds vaker naar garanties dat hun partners en andere relaties veilig met hun informatie omgaan, bijvoorbeeld door certificering zoals de ISO 27001. Informatie is geld waard en daarom wil een organisatie niet dat deze informatie in verkeerde handen valt, wordt gegijzeld via ransomware of verloren gaat. Het herstellen van verloren informatie kan veel tijd en geld kosten, als het al mogelijk is. Daarom is het belangrijk om ICT-security prioriteit te geven in je bedrijfsvoering.

Hoe wij de best mogelijke

ICT-security waarborgen

Als strategisch ICT-partner zorgen wij ervoor dat je bedrijfsinformatie altijd en overal veilig blijft. Dat begint met het maken van een gedegen securityanalyse. De uitkomst hiervan is leidend voor de verbeterslagen die we adviseren om tot het gewenste niveau van ICT-security te komen. We zorgen o.a. voor:

- Het beschermen van bedrijfsinformatie tegen ongeautoriseerde toegang en datalekken

- Het monitoren en beschermen je bedrijfsgegevens met de nieuwste beveiligingssoftware

- Het trainen van medewerkers om cyberaanvallen te herkennen

- Het implementeren van rolgebaseerde toegang voor betere beveiliging en productiviteit

Het uitgangspunt bij elke samenwerking is de best mogelijke ICT-security mét behoud van maximale productiviteit en gebruiksvriendelijkheid.

- Wij beschermen jouw bedrijfsinformatie

Onbeveiligde of zwak beveiligde internetverbindingen en het gebruik van persoonlijke apparaten brengen risico's met zich mee, zoals datalekken, cyberaanvallen en kans op malware of ransomware. IRIS one implementeert passende beveiligingsmaatregelen, traint medewerkers in het herkennen van risico’s en monitort actief om zo de veiligheid van je bedrijfsinformatie te waarborgen.

- Wij minimaliseren de kans op datalekken

Werken met gevoelige gegevens brengt het risico met zich mee dat informatie per ongeluk (verlies) of opzettelijk (diefstal) in handen van derden terechtkomt. Beveiligingsmaatregelen, zoals encryptie en toegangscontroles, verminderen dit risico door te waarborgen dat alleen geautoriseerde personen toegang hebben tot vertrouwelijke gegevens.

- Wij helpen je te voldoen aan wet- en regelgeving

Er gelden strikte regels en voorschriften met betrekking tot gegevensbescherming en privacy (AVG). Door de juiste protocollen en beveiligingsmaatregelen te implementeren, voldoet je bedrijf aan deze wettelijke vereisten, voorkom je juridische problemen en verhoog je het klantvertrouwen.

"IRIS one is onmisbaar als ICT-securitypartner.

Ze zijn proactief en denken met ons mee."

Eric de Kort

IT-manager bij Stichting Geriant

Onze visie op ICT-security

Veilig én gebruiksvriendelijk hybride werken

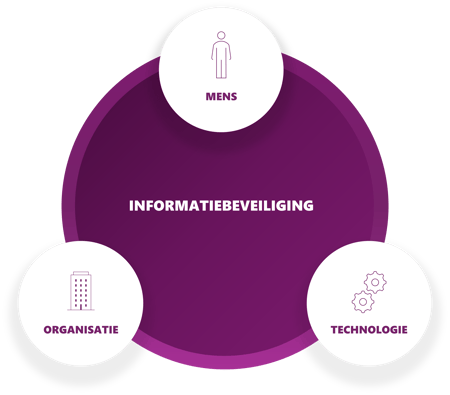

met oog voor Mens, Organisatie en Technologie

Bij IRIS one werken we sinds 2009 vanuit de overtuiging dat een veilige, productieve en prettige werkplek alleen is te realiseren als er oog is voor drie onderdelen: Mens, Organisatie en Technologie. Een werkplek kan ICT- (Techniek) en beleidstechnisch (Organisatie) immers waterdicht zijn ingericht, maar als de medewerkers (Mens) er niet prettig mee kunnen werken, gaat dit ten koste van het werkplezier. Bovendien blijf je kwetsbaar voor cyberaanvallen, wanneer er te weinig aandacht wordt besteed aan het bewustzijn en gedrag van degenen die er dagelijks mee werken.

Download brochure

Mens

- Bewustwordingstrainingen

We trainen en maken medewerkers bewust van de risico’s en gevaren rondom cybercriminaliteit en privéverbindingen – en hoe deze te voorkomen.

- Sterke wachtwoorden

Het gebruik van tweestaps-verificatie en het aanmoedigen om sterke wachtwoorden te gebruiken om de kans op inbreuk te verkleinen.

- Rechten

Het goed beheren van de toegangsrechten van medewerkers tot systemen en gegevens, zodat alleen degenen die de data nodig hebben toegang hebben.

Organisatie

- Beleid

Het opstellen van een goed cybersecuritybeleid dat beschrijft welke maatregelen het bedrijf neemt om gegevens te beschermen.

- Risicobeheer

Het uitvoeren van een risicoanalyse om de risico's te identificeren en vervolgens passende maatregelen te nemen om deze risico's te minimaliseren.

- Incident Response Plan

Het hebben van een plan om een cybersecurityincident te minimaliseren en de impact snel te herstellen.

Technologie

- Next Generation Firewalls

Het installeren en up-to-date houden van de beste firewalls en antivirussoftware om te voorkomen dat hackers toegang krijgen tot bedrijfsgegevens.

- Encryptie

Het gebruiken van end-to-end encryptie om gevoelige gegevens te beschermen tegen ongeautoriseerde toegang.

- EDR

Het installeren van Endpoint Detection and Response (EDR) om verdachte activiteiten op het netwerk middels geavanceerde AI automatisch te detecteren en te monitoren.

Section Headline

Meer grip op ICT-security

De continuïteit en reputatie van je bedrijf zijn volledig afhankelijk van goede ICT-security. Om echter adequate veiligheidsmaatregelen te kunnen treffen, moet je eerst weten waar de kwetsbaarheden liggen. Gebruik daar onze ICT-securityscan voor! We analyseren snel en grondig de veiligheid van jouw bedrijf. Je ontvangt een rapport met direct toepasbare verbeterpunten. Zo krijg jij meer grip op de ICT-security van jouw bedrijf en houd je hackers buiten de deur.

ISO- en NEN-gecertificeerd ICT-security partner

IRIS one bezit de wereldwijd erkende certificaten ISO27001en NEN 7510-1. Deze certificaten bevestigen dat wij voldoen aan de meest strenge normen voor ICT-security. In combinatie met onze status als Microsoft Solution partner, Vodafone Strategic Partner, en KPN Excellence Partner, maakt dit ons uniek in Nederland als ICT-dienstverlener voor de zakelijke markt. Kortom, kies je voor IRIS one als partner op het gebied van ICT-security, dan kun je elke vraagstuk met een gerust hart aan ons toevertrouwen.

Meer over onze certificeringen

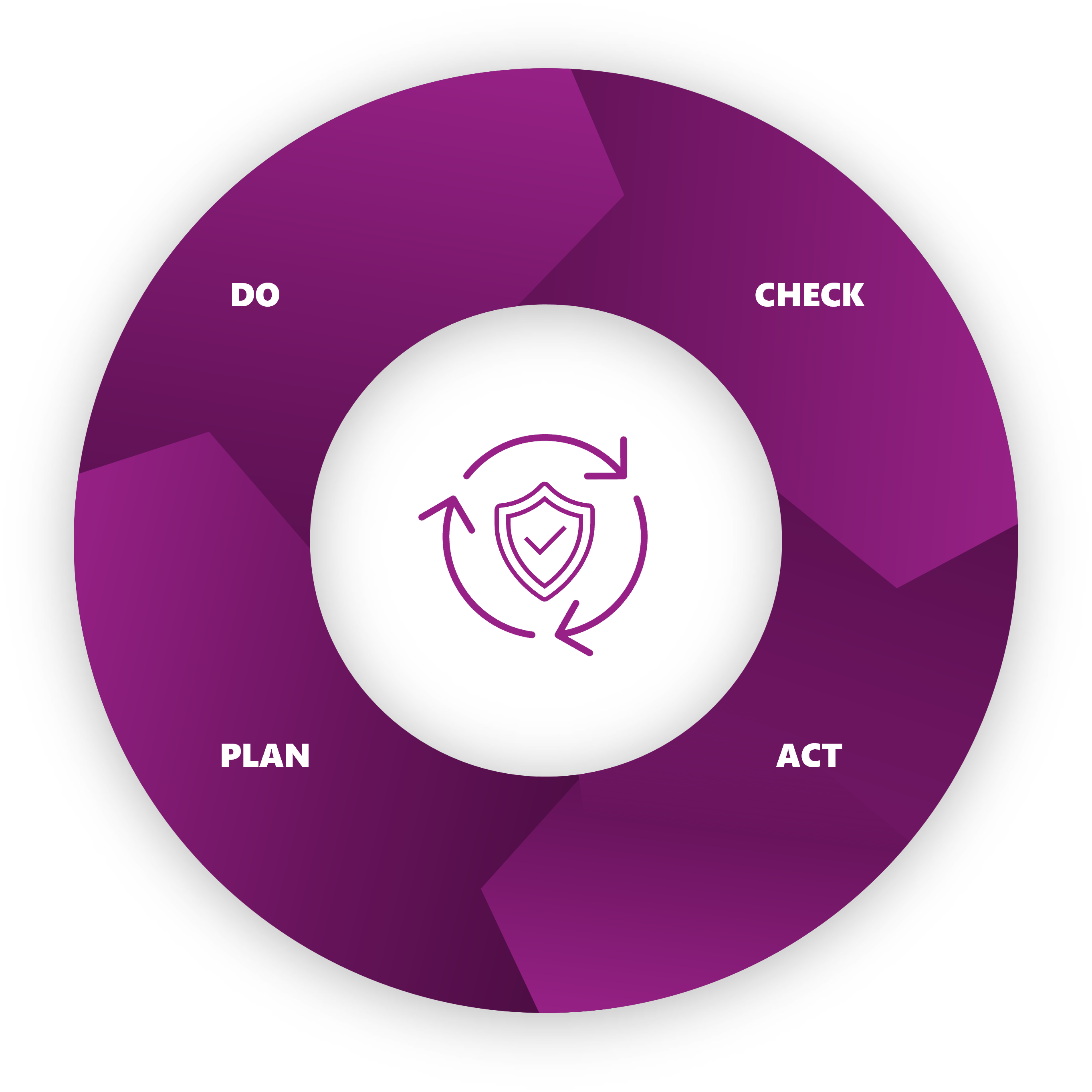

Jouw ICT-security

front-to-back beveiligd

Bij IRIS one hanteren we een ICT-securitybeleid waarmee de veiligheid van jouw organisatie van voor naar achter geborgd is. We implementeren verschillende beheers-maatregelen en procedures om risico’s te minimaliseren. Daarnaast treffen we voorzorgsmaatregelen om ook voorbereid te zijn in het geval er toch een security-incident plaatsvindt. Dit cyclische plan-do-check-act-model zorgt ervoor dat jouw organisatie blijft meebewegen met de laatste ontwikkelingen op het gebied van ICT-security, waarmee de informatiebeveiliging altijd gewaarborgd is.

- Beheersmaatregelen

- Inzicht proactieve monitoring van apparatuur

- Security score monitoring + updates

- Update en patchmanagementbeleid

- MDM/MAM-beleid

- Security awareness training

- Pentesting – periodiek

- Phishing simulatie

- Periodiek check

- Device compliance health check

- Periodiek externe toegang + rechten check

- Procedures

- Back-up procedure beschrijving incl. periodieke restoretest

- RBAC-procedure voor borging juistheid toekenning rechten

- Security Incident procedure, inclusief contactmatrix

- Escalatiematrix voor opvolging

- Incidentmanagement

- Security Incident draaiboek

- Privacy Incident draaiboek

Veiliger én efficiënter werken. Ja, het kan écht!

Bij het waarborgen van ICT-security is het cruciaal om de balans te vinden tussen effectieve bescherming en het bevorderen van de productiviteit van uw medewerkers. Te strenge beveiligingsmaatregelen kunnen het werkproces onnodig complex maken en vertragen – met alle frustraties van dien. Onze aanpak draait daarom om duidelijke en eenvoudige beveiligingsprocedures die naadloos in je werkomgeving integreren. We zorgen ervoor dat je medewerkers snel en gemakkelijk toegang hebben tot de informatie die ze nodig hebben. Daarnaast geven we trainingen aan medewerkers, zodat ze begrijpen waarom beveiligingsmaatregelen nodig zijn en hoe ze deze op de meest efficiënte manier kunnen gebruiken.

De IRIS one Moderne werkplek als veilige basis voor je ICT-security

Veiliger werken gaat niet over één nacht ijs. Het vraagt om veranderingen in techniek, beleid en gedrag. Daarom begeleiden wij bedrijven van A tot Z en volledig op maat, in deze transitie. Met de IRIS one Moderne werkplek bieden we organisaties een ICT-totaaloplossing om veiliger, productiever en makkelijker te werken. Waar en wanneer ook ter wereld. Met de bouwstenen van de Moderne werkplek, kun je jouw eigen ideale werkplek samenstellen en je organisatie klaar maken voor een veilige toekomst in de cloud. Stap ook aan boord!

Lees meer over de Moderne werkplek

Waarom Bellen met Teams + Anywhere365?

Met de opkomst van hybride werken is Microsoft Teams niet meer weg te denken in zakelijke communicatie. Teams heeft als telefonie-oplossing echter zijn beperkingen. Je kunt bijvoorbeeld niet extern bellen of chatten en hebt losse applicaties nodig om dit gat op te vullen. Het resultaat is versnipperde communicatie en omslachtig werken.

Door Teams te koppelen met Anywhere365, integreer je al deze communicatiestromen in een omnichannel-oplossing. Je kunt overal en altijd vanuit één app bellen, chatten of e-mailen met klanten en leveranciers. En omdat alles gecentraliseerd is, kunnen jij en je collega's veel efficiënter en accurater communiceren. Kortom, je vergroot de bereikbaarheid van jouw organisatie, vermindert onnodige gesprekken en bevordert de tevredenheid van jouw klanten.

Twee applicaties

Eén omnichannel oplossing

Volwaardige softphone

Eigen vaste telefoonnummers

Vast-Mobiel integratie

Bellen, chatten en videobellen

Uitgebreide callcenterfuncties

Voicemail, nachtstand en doorschakelen

Gecertificeerde hardware

Koppelbaar met elk CRM-pakket

Realtime reporting

Uitgebreide callcenter functies

Receptionist

Gespreksopname

Wallboard

Social media-integratie

Vraag vrijblijvend advies op van onze specialist

Wil jij meer informatie ontvangen over Bellen met Teams en Anywhere 365? Laat je gegevens achter voor een vrijblijvende adviesaanvraag. Onze specialist neemt je graag mee in alle mogelijkheden.

Veelgestelde vragen over ICT-security

-

Welke certificeringen heeft IRIS one?

ISO27001

ISO27001 is de internationale standaard voor informatiebeveiliging, gericht op procesmatig inrichten van beveiligingsmaatregelen en heeft betrekking op alle elementen van informatiebeveiliging; beschikbaarheid, integriteit en vertrouwelijkheid.NEN 7510

NEN 7510 biedt zorginstellingen en toeleveranciers die te maken hebben met patiëntgegevens, binnen de Nederlandse zorgsector een leidraad voor het formuleren, vastleggen en controleren van de interne informatiebeveiliging. Zeer belangrijk, vanwege de verwerking van privacy gevoelige gegevens. Om het NEN 7510 certificaat te behalen moet je aantoonbaar maken dat je voldoet aan de eisen. Dat doe je, net als bij de ISO 27001, door een managementsysteem op te zetten, ook wel het Information Security Management System (ISMS) genoemd.Vodafone: Onze Strategic Partners kunnen de meest complexe vraagstukken aan. Ze bieden alle producten en diensten, en zijn gewend aan bedrijf kritische projecten. Deze Partners hebben een eigen, hoog gekwalificeerde service desk en een professioneel nazorgtraject.

KPN: Gemak onder 1 dak. KPN Excellence Business Partners gaan verder dan adviseren. Een KPN Excellence Partner verzorgt ook de installatie, facturatie en service. Uw eigen persoonlijke aanspreekpunt voor al uw KPN vragen.

Xelion: Gecertificeerde partners hebben volledige toegang tot het platform zonder beperkingen, zodat zij hun eigen overtuigende oplossingen kunnen bouwen die schaalbaar – flexibel – gebruiksvriendelijk zijn. Xelion is een software application first platform dat eersteklas zakelijke cloud-telefonie mogelijk maakt.

Microsoft: Solution Partners hebben gespecialiseerde vaardigheden als het gaat om het implementeren van technische oplossingen en het leveren van service aan haar klanten.

-

Wat is ICT-security?

ICT-security verwijst naar de praktijk van het beschermen van computersystemen, netwerken en gegevens tegen ongeoorloofde toegang, diefstal, schade of verstoring. Het omvat het implementeren van maatregelen om de vertrouwelijkheid, integriteit en beschikbaarheid van digitale informatie te waarborgen. Met de toenemende afhankelijkheid van technologie en de onderlinge verbondenheid van computersystemen is ICT-security een belangrijke zorg geworden voor individuen, organisaties en overheden.

ICT-security omvat verschillende technieken, tools en praktijken die gericht zijn op het voorkomen, detecteren en reageren op cyberdreigingen. Deze dreigingen kunnen afkomstig zijn van kwaadwillende actoren, zoals hackers, cybercriminelen en door de staat gesponsorde aanvallers, die kwetsbaarheden in computersystemen misbruiken om ongeautoriseerde toegang te krijgen, informatie te stelen of activiteiten te verstoren.

Enkele veelvoorkomende ICT-security-maatregelen zijn:

Toegangscontrole: Het implementeren van sterke authenticatiemechanismen, zoals wachtwoorden, biometrie of tweefactorauthenticatie, om ervoor te zorgen dat alleen geautoriseerde personen toegang hebben tot systemen en gegevens.

Firewalls: Het implementeren van firewalls om inkomend en uitgaand netwerkverkeer te controleren en te beheren, ter bescherming tegen ongeautoriseerde toegang en kwaadwillige activiteiten.

Versleuteling: Het gebruik van versleutelingstechnieken om gevoelige informatie te coderen, zodat deze onleesbaar wordt voor ongeautoriseerde personen, zelfs als deze wordt onderschept.

Intrusion Detection and Prevention Systems (IDPS): Het gebruik van IDPS-tools om ongeautoriseerde activiteiten of aanvallen in realtime te detecteren en hierop te reageren.

Antivirus- en antimalwaresoftware: Het installeren en regelmatig bijwerken van beveiligingssoftware om kwaadaardige programma's, zoals virussen, wormen en Trojaanse paarden, te detecteren en te verwijderen.

Bewustwordingstraining op het gebied van beveiliging: Het opleiden van individuen over best practices op het gebied van ICT-security, waaronder het herkennen van phishing-pogingen, het creëren van sterke wachtwoorden en het vermijden van verdachte links of downloads. -

Wat zijn best practices voor ICT-security?

Er zijn talloze zaken die bijdragen aan goede ICT-security. Enkele best practices zijn: regelmatig updates installeren, sterke wachtwoorden gebruiken, tweefactorauthenticatie implementeren, regelmatig back-ups maken, medewerkers trainen in beveiligingsbewustzijn en beveiligingsincidenten monitoren en snel reageren. IRIS one kan je als strategisch ICT-partner helpen om deze best practices te automatiseren en op effectieve wijze te implementeren.

-

Wat is een cybersecuritybeleid?

Een cybersecuritybeleid is een document dat het beleid en de richtlijnen van een organisatie met betrekking tot informatiebeveiliging uiteenzet. Het bevat vaak maatregelen, procedures en verantwoordelijkheden met betrekking tot de bescherming van informatie. Binnen de drie essentiële onderdelen van informatiebeveiliging (Mens, Organisatie en Technologie) die IRIS one omschrijft, valt het ICT-securitybeleid duidelijk binnen Organisatie. Vanuit het onderdeel Mens kijken we naar een succesvolle adoptie hiervan in jouw organisatie. In Technologie bepalen we samen hoe het beleid ICT-technisch gestalte krijgt.

-

Wat is de rol van medewerkers bij ICT-security?

Medewerkers spelen een cruciale rol bij ICT-security. Ze moeten zich bewust zijn van de risico's, beveiligingsprotocollen volgen, phishing-e-mails herkennen en incidenten melden.

-

Welke bedreigingen zijn er voor ICT-security?

Er zijn verschillende bedreigingen, zoals malware, phishing, social engineering, onbeveiligde netwerken, zwakke wachtwoorden, fysieke diefstal van apparaten en onvoldoende bewustzijn bij medewerkers. Om grip te krijgen op je cybersecurity, is het belangrijk om te weten waar de grootste kwetsbaarheden zitten in jouw organisatie. IRIS one biedt een gratis ICT-securityscan aan waarmee we dit vrijblijvend inzichtelijk kunnen maken.

-

Wat is het verschil tussen vertrouwelijkheid, integriteit en beschikbaarheid?

Vertrouwelijkheid houdt in dat informatie alleen toegankelijk is voor geautoriseerde personen. Integriteit betekent dat informatie nauwkeurig en ongewijzigd blijft. Beschikbaarheid verwijst naar het feit dat informatie toegankelijk is wanneer deze nodig is.

-

Hoe kan ik ICT-security testen?

Het testen van ICT-security is een belangrijk onderdeel van het waarborgen van de beveiliging van systemen en gegevens. Hier zijn enkele manieren waarop je cybersecurity kunt testen:

-

Vulnerability Assessment (kwetsbaarheidsonderzoek): Voer periodiek een kwetsbaarheidsonderzoek uit om zwakke plekken in systemen, netwerken en applicaties te identificeren. Dit kan worden gedaan met behulp van geautomatiseerde tools die scannen op bekende kwetsbaarheden.

-

Penetratietest (pentest): Een pentest is een gecontroleerde aanval op systemen om zwakke plekken bloot te leggen. Dit wordt meestal uitgevoerd door ervaren beveiligingsexperts die proberen in te breken in systemen en gegevens te benaderen zonder toestemming.

-

Social Engineering-test: Social engineering omvat het manipuleren van menselijk gedrag om gevoelige informatie te verkrijgen. Een social engineering-test kan bestaan uit het verzenden van phishing-e-mails, telefonische pogingen tot informatieverzameling of fysieke pogingen om ongeautoriseerde toegang te krijgen.

-

Security Audits (beveiligingsaudits): Voer periodieke audits uit om de beveiligingsmaatregelen en -processen van een organisatie te beoordelen. Dit kan bestaan uit het controleren van de naleving van beveiligingsbeleid, het beoordelen van toegangscontroles, het controleren van logboeken en het beoordelen van de fysieke beveiliging.

-

Incident Response-test: Voer regelmatig simulaties uit van beveiligingsincidenten om de respons en het vermogen van het team om te reageren op incidenten te testen. Dit kan helpen om eventuele hiaten in het incidentresponsplan te identificeren en te verbeteren.

-

Beveiligingstraining en bewustzijnstesten: Organiseer trainingssessies en test de kennis van medewerkers op het gebied van cybersecurity. Dit kan bestaan uit het verzenden van nep-phishing-e-mails om te zien of medewerkers verdachte e-mails herkennen en vermijden.

Het is raadzaam om een combinatie van deze testmethoden te gebruiken om een grondige evaluatie van de ICT-security te verkrijgen. Daarnaast kunnen externe beveiligingsbedrijven worden ingeschakeld om onafhankelijke beoordelingen uit te voeren en expertise te bieden bij het testen van cybersecurity.

IRIS one biedt een gratis ICT-securityscan aan waarmee we inzichtelijk maken welk niveau van cybersecurity jouw organisatie heeft op drie gebieden, Mens, Organisatie en Technologie.

-

-

Hoe borg je cybersecurity bij het gebruik van Artificial Intelligence (AI)?

Goede cybersecurity is essentieel voor een toekomstbestendige bedrijfsvoering. Steeds meer systemen en tools zijn namelijk gebaseerd op AI-technologie, die in hun effectiviteit afhankelijk zijn van een slim ingericht datasysteem. AI-tools werken bovendien met grote hoeveelheden gevoelige data en informatie, waarvan je absoluut niet wilt dat ze per ongeluk in verkeerde handen vallen.

Enkele voordelen van goede cybersecurity voor AI-tools:

Bescherming van persoonsgegevens: AI-tools werken vaak met gevoelige persoonsgegevens, zoals naam, adres, geboortedatum en bankgegevens. Door goede cybersecurity te implementeren, wordt de privacy van deze gegevens beschermd en wordt voorkomen dat ze in verkeerde handen vallen.

Verbeterde betrouwbaarheid en kwaliteit: Goede cybersecurity zorgt ervoor dat de systemen en data van de organisatie betrouwbaar en van hoge kwaliteit zijn. Dit is belangrijk voor AI-tools, omdat ze afhankelijk zijn van de kwaliteit van de data die ze gebruiken om betrouwbare en nauwkeurige resultaten te genereren. -

Blijft ICT-security veranderen?

Ja, ICT-security blijft voortdurend veranderen en evolueren. Er zijn verschillende redenen waarom ICT-security voortdurend in beweging is:

Opkomende bedreigingen: Cybercriminelen en kwaadwillende actoren ontwikkelen voortdurend nieuwe methoden en technieken om systemen en gegevens aan te vallen. Dit vereist dat ICT-security voortdurend evolueert om te kunnen reageren op deze nieuwe bedreigingen.

Technologische ontwikkelingen: Nieuwe technologieën, zoals cloud computing, Internet of Things (IoT) en kunstmatige intelligentie (AI), brengen nieuwe beveiligingsuitdagingen met zich mee. ICT-security moet zich aanpassen aan deze nieuwe technologische omgevingen en ervoor zorgen dat de beveiligingsmaatregelen up-to-date zijn.

Wet- en regelgeving: Wetten en voorschriften met betrekking tot gegevensbescherming en privacy, zoals de Algemene Verordening Gegevensbescherming (AVG) in Europa, veranderen en worden bijgewerkt. Organisaties moeten hun ICT-security aanpassen om te voldoen aan deze regelgeving en ervoor te zorgen dat persoonlijke gegevens op een juiste manier worden beschermd.

Veranderende bedrijfsomgeving: Bedrijven en organisaties veranderen voortdurend, of het nu gaat om uitbreiding, fusies, overnames of veranderingen in bedrijfsprocessen. Deze veranderingen kunnen invloed hebben op de ICT-security en vereisen aanpassingen om de beveiliging van nieuwe systemen, processen en gegevens te waarborgen.

Om gelijke tred te houden met deze veranderingen, is het essentieel om een proactieve benadering van ICT-security te hanteren. Dit omvat regelmatige beoordelingen van beveiligingsmaatregelen, bijgewerkte beveiligingsbeleid en -procedures, voortdurende bewustwordingstraining voor medewerkers en het volgen van best practices en richtlijnen van beveiligingsinstanties en -organisaties.

Kortom, er is een duizelingwekkend aantal voorzorgsmaatregelen nodig om ICT-securityt te waarborgen in jouw organisatie. Als strategisch ICT-partner helpt IRIS one je hier graag bij. Neem eens contact met ons op of vraag vrijblijven onze security analyse aan. -

Valt security awareness ook onder ICT-security?

Ja, security awareness valt zeker onder ICT-security. Security awareness verwijst naar het bewustzijn en de kennis van individuen binnen een organisatie met betrekking tot cybersecurity-risico's, -dreigingen en -best practices. Het omvat het begrip van potentiële risico's en bedreigingen waarmee gebruikers kunnen worden geconfronteerd, zoals phishing-aanvallen, social engineering, zwakke wachtwoorden en onveilige praktijken. Security awareness-programma's zijn gericht op het informeren en trainen van medewerkers om hen bewust te maken van de mogelijke gevaren en hen te voorzien van de kennis en vaardigheden die nodig zijn om cyberdreigingen te herkennen en te vermijden. Dit kan onder meer het bieden van trainingen, workshops, richtlijnen en beleid om het veiligheidsbewustzijn te vergroten en gebruikers te helpen bij het nemen van veilige beslissingen bij het gebruik van technologie en het omgaan met gevoelige informatie. Door security awareness te bevorderen, kunnen organisaties de menselijke factor versterken als een verdedigingslinie tegen cyberaanvallen. Het helpt medewerkers om proactieve stappen te ondernemen om beveiligingsrisico's te verminderen, de kans op succesvolle aanvallen te verkleinen en een cultuur van veiligheid te bevorderen binnen de organisatie.

Bij de securityscan van IRIS one analyseren we de mate van security awareness binnen het onderdeel 'Mens'.

-

Wat zijn goede cybersecurity basismaatregelen?

De digitale weerbaarheid van Nederlandse bedrijven is onvoldoende op orde en belangrijke cybersecuritymaatregelen worden niet altijd genomen. Dit blijkt uit het jaarlijkse ‘Cybersecuritybeeld Nederland’ van 2021. Naar aanleiding van dit rapport heeft het Nationaal Cyber Security Centrum (NCSC) acht basismaatregelen beschreven waaraan organisaties moeten voldoen om cyberaanvallen tegen te gaan.

-

Zorg dat elke applicatie en elk systeem voldoende loginformatie genereert.

Logbestanden zijn opgeslagen gegevens van processen die de digitale omgeving uitvoert. Wanneer dit goed opgeslagen wordt kan er vanuit de logbestanden teruggehaald worden of er een aanval actief is. -

Pas multifactor authenticatie toe.

Multifactor authenticatie betekend dat er wordt ingelogd met meerdere factoren. Daarbij zijn de factoren in te delen in drie verschillende categorieën: Iets wat je weet (wachtwoord), Iets wat je hebt (een token) of iets wat je bent (een vingerafdruk). Wanneer je met minimaal twee van deze factoren inlogt maak je gebruik van multifactor authenticatie. Dit is belangrijk omdat het verruimen van de inlogmethode veel cyberaanvallen tegenhoudt. -

Bepaal wie toegang heeft tot de bedrijfsdate en diensten.

Zorg ervoor dat medewerkers alleen bij de data kunnen die ze nodig hebben om dagelijkse werkzaamheden uit te voeren. Op die manier voorkom je het aantal aanvallen die een hacker uit kan voeren wanneer een medewerker gehackt is. -

Segmenteer netwerken.

Dit betekent dat je het netwerk verdeeld in meerdere zones. Een virus of hacker kan zich hierdoor niet meer verspreiden via het netwerk omdat het geen geheel meer is. Door het netwerk op deze manier in te richten worden de consequenties van een ransomware- of DDoS-aanval beperkt. -

Versleutel opslagmedia met gevoelige bedrijfsinformatie.

Wanneer deze media versleuteld is kan de hacker niks met de verkregen bedrijfsinformatie. De data kan dan niet worden ingezien, dus versleutel harde schijven, laptops, mobiele apparaten en usb-sticks waar gevoelige informatie op staat. -

Controleer welke apparaten en diensten bereikbaar zijn vanaf het internet en bescherm deze.

Het internet is gevaarlijk en wanneer apparaten daarmee verbonden zijn, wordt dit automatisch een risico. Controleer daarom welke apparaten en diensten bereikbaar zijn vanaf het internet en bescherm deze. Gebruik bijvoorbeeld een goede firewall, schakel ongebruikte services en poorten uit en zorg ervoor dat de software up-to-date is. -

Maak regelmatig back-ups van de systemen en test deze.

Back-ups zijn essentieel om verloren data terug te krijgen na een cyberaanval. Wanneer back-ups buiten de digitale omgeving worden opgeslagen kan een ransomware aanval bijvoorbeeld tegengegaan worden. In dit geval wordt een apparaat hersteld naar het moment voor de aanval. -

Installeer software updates.

Tot slot is het van belang dat alle software updates worden uitgevoerd. Software bevat over het algemeen altijd kleine programmeerfouten die worden verholpen met updates. Updaten is key.

-

-

Wat is een ICT-securityscan en waar bestaat dit uit?

Een ICT-securityscan, ook wel bekend als een security audit of vulnerability scan, is een proces dat wordt gebruikt om de beveiligingsstatus van een computersysteem, netwerk, website of applicatie te evalueren. Het doel van een cybersecurityscan is om kwetsbaarheden en zwakke plekken in de beveiliging te identificeren, zodat passende maatregelen kunnen worden genomen om de risico's te verminderen.

Tijdens een cybersecurityscan worden verschillende technieken en tools gebruikt om mogelijke beveiligingslekken op te sporen. Dit kan onder meer het scannen van netwerkpoorten, het zoeken naar bekende kwetsbaarheden in de gebruikte software, het analyseren van configuratie-instellingen en het identificeren van zwakke wachtwoorden omvatten.

Een cybersecurityscan kan handmatig worden uitgevoerd door beveiligingsexperts of geautomatiseerd met behulp van speciale beveiligingssoftware. Na het uitvoeren van de scan ontvangt de eigenaar of beheerder van het systeem een rapport waarin de gedetecteerde kwetsbaarheden worden vermeld, samen met aanbevelingen voor verbetering en herstelmaatregelen.

Door regelmatig cybersecurityscans uit te voeren, kunnen organisaties hun beveiligingsniveau verbeteren en potentiële risico's minimaliseren. Het helpt bij het identificeren van zwakke plekken voordat kwaadwillende individuen of hackers er misbruik van kunnen maken, en stelt organisaties in staat om proactief de nodige maatregelen te nemen om hun systemen en gegevens te beschermen.